Anonimizacija Signala

Aplikacija Signal, ki je na voljo tako za mobilne telefone z operacijskim sistemom Android kot tudi z iOS, velja za eno najbolj varnih aplikacij na področju mobilnega komuniciranja. Aplikacijo priporočajo številni znani varnostni strokovnjaki (npr. Bruce Schneier, Matt Green), novinarji (Laura Poitras) in žvižgači (Edward Snowden). Da aplikacija zares deluje posredno priznava tudi NSA.

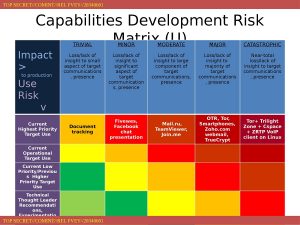

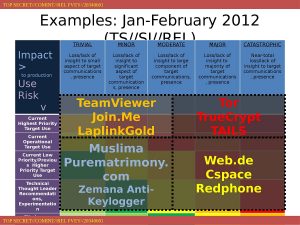

Za NSA je aplikacija Signal “katastrofa”

Dokumenti NSA iz junija 2012, ki jih je decembra 2014 objavil časnik Der Spiegel so pokazali, da je NSA aplikacijo RedPhone (predhodnik Signala) videla kot »glavno grožnjo« pri uresničevanju svojega poslanstva, njeno rabo skupaj z nekaterimi drugimi tehnologijami za zaščito zasebnosti pa kot »katastrofalno« za obveščevalno delo, saj vodi do »skoraj popolne izgube vpogleda v komunikacije tarč«.

Dejstvo je, da Signal na povsem tehnični ravni onemogoča prisluškovanje – tako na omrežju, kot tudi pri “operaterju” – poleg tega pa gre za aplikacijo, ki hrani kar najmanj podatkov o svojih uporabnikih.

Signal skorajda nima prometnih podatkov

Dokaz za to smo dobili pred kratkim. Ameriški FBI je namreč v prvi polovici leta 2016 od podjetja Open Whisper Systems, ki vzdržuje omrežje Signal strežnikov, s tajno sodno odredbo (tim. gag order) zahteval, da mu posreduje vse podatke o dveh potencialnih uporabnikih Signala. Ameriško tožilstvo je Open Whisper Systems posredovalo dve telefonski številki z vprašanjem ali sta ti dve telefonski številki registrirani kot Signal računa ter v primeru, da je temu tako, zahtevalo posredovanje vseh (prometnih) podatkov o teh uporabniških računih.

Pri podjetju Open Whisper Systems so tajnost odredbe spodbijali pred sodiščem in 29. septembra 2016 s pritožbo uspeli. Iz delno anonimiziranih dokumentov, ki so jih objavili na spletu, je razvidno, da ena izmed telefonskih številk ni imela registriranega Signal računa, za drugo pa so zaposleni pri Open Whisper Systems FBI posredovali vse podatke, ki so jih imeli.

To pa so (poleg dejstva, da je določena telefonska številka registrirana na Signalu) bili:

- datum in čas ustvarjanja Signal računa ter

- datum in čas, ko je bil uporabnik z danim računom nazadnje povezan na Signalove strežnike.

Ostalih podatkov o uporabnikih Open Whisper Systems nima (nima niti podatkov o prometu!), prav tako zaradi kriptografske zasnove sistema nima niti teoretične možnosti prestrezanja komunikacij, saj so podatki šifrirani od pošiljatelja do prejemnika sporočila. FBI torej za dano telefonsko številko ni mogel pridobiti praktično nobenega uporabnega podatka.

No, pravzaprav je bil edini uporaben podatek, ki so ga pridobili, ali ima določena telefonska številka registriran Signal račun.

IMSI lovilec ne pomaga…

Če smo pri predlogih za uporabo IMSI lovilca poslušali razlage, da je IMSI lovilec potreben zato, da policija lahko ugotovi mobilno identiteto neke osebe (IMSI številko tarče), na podlagi tega pa potem lahko začne izvajati druge prikrite preiskovalne ukrepe (pridobitev prometnih podatkov, prisluhi), je v primeru da “tarča” za komuniciranje uporablja Signal, IMSI lovilec zgolj kup neuporabnega železja.

V primeru osebe, ki za komuniciranje uporablja izključno Signal, bi npr. obveščevalna služba policija z uporabo IMSI lovilca lahko ugotovila zgolj telefonsko številko, ki jo ta oseba uporablja in potem preverila ali za komuniciranje uporablja Signal.

Od tam dalje pa bi se zopet znašli v temi.

Aplikacija Signal je namreč zasnovana tako, da na povsem tehnični ravni onemogoča uspešno prisluškovanje (razen če se uporabniki ne vedejo res neumno in ne nasedejo napadu s posrednikom, na kar pa jih Signal jasno in nedvoumno opozori).

A po drugi strani bi bilo teoretično mogoče, da bi podjetje Open Whisper Systems ameriška vlada prisilila, da na svojih strežnikih pričnejo beležiti prometne podatke, torej kdo kliče koga in kdaj. Na ta način bi torej represivni organi teoretično lahko prišli vsaj do prometnih podatkov.

Zato se seveda postavlja vprašanje, ali je mogoče Signal uporabljati na način, da Signal strežnikom ne razkrijemo svoje telefonske številke?

Skrivanje telefonske številke

Na kratko: da, to je mogoče. Ampak, potrebno je uporabiti majhen trik.

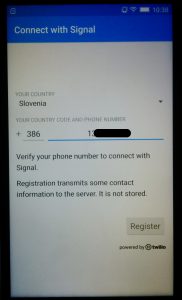

Registracija telefonske številke v aplikaciji Signal poteka tako, da uporabnik v aplikacijo najprej vnese svojo telefonsko številko. Verifikacijski strežnik nato na to številko pošlje SMS z verifikacijsko kodo. To SMS sporočilo aplikacija Signal “prestreže” in kodo po podatkovnemu kanalu pošlje svojemu verifikacijskemu strežniku. Registracija telefonske številke na Signalovih strežnikih je s tem končana.

Če uporabnik v Signal vnese neko drugo telefonsko številko, bo SMS posredovan nanjo in v nadaljevanju bo moral uporabnik SMS številko vnesti ročno. Če pa telefon ne more sprejemati SMS sporočil, pa Signal strežnik pokliče na dano številko in avtomatiziran glas preko telefona uporabniku pove kodo, ki jo uporabnik nato ročno vnese v ustrezno polje.

V resnici pa je vse skupaj še precej bolj preprosto kot je slišati.

Kaj torej storimo?

V prvem koraku si izberemo neko npr. stacionarno telefonsko številko, ki pa nam je dosegljiva, torej na kateri lahko (vsaj v danem trenutku) sprejemamo klice. To je lahko naša domača stacionarna telefonska številka. Še bolj zanimiva možnost pa je, da se zapeljemo čez mejo, do sosednje Hrvaške. Tam so namreč telefonske govorilnice označene s telefonskimi številkami, torej je na telefonsko govorilnico mogoče tudi poklicati.

Zdaj v Signal vpišemo to telefonsko številko.

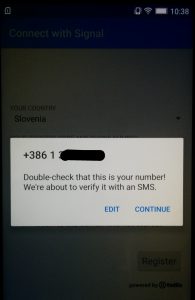

V naslednjem koraku nas Signal vpraša, če smo prepričani, saj bo na to številko poslan SMS z verifikacijsko kodo.

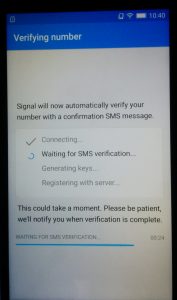

Signal strežnik sedaj skuša poslati SMS z verifikacijsko kodo, kar pa seveda ne gre.

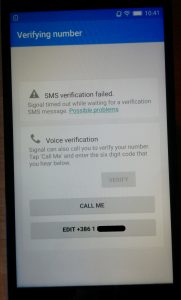

Po 2 minutah čakanja, aplikacija izpiše obvestilo, da pošiljanje kode preko SMS ni uspelo in uporabniku ponudi klic na vpisano telefonsko številko.

Pripravimo si listek papirja in svinčnik, ter pritisnemo “Call me“. Čez nekaj sekund bo zazvonil telefon s številko, ki smo jo vpisali.

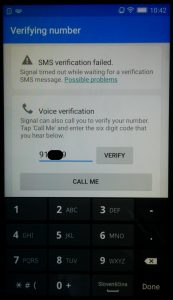

Na telefonu se izpiše ameriška številka. Telefon dvignemo in si zapišemo (ali zapomnimo) 6-mestno verifikacijsko kodo. To kodo potem vpišemo v Signal.

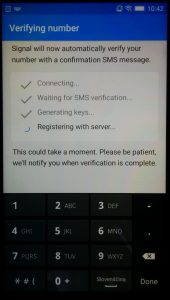

Ko kliknemo “Verify“, registracija steče do konca in “naša” številka je sedaj registrirana v Signalu.

Na ta način smo v aplikaciji Signal registrirali telefonsko številko, za katero ni nujno, da je povezana z nami. To je namreč lahko poljubna številka, edini pogoj je, da v času registracije na tej številki lahko sprejmemo kratek klic.

Sedaj lahko preko svojega mobilnega telefona z identiteto te številke (npr. hrvaške telefonske govorilnice) pošiljamo besedilna sporočila ali opravljamo šifrirane Signal klice.

Mimogrede, pozorni bralci ste gotovo opazili, da testni telefon, s katerim smo izvedli zgoraj opisane postopke sploh ni imel vstavljene SIM kartice, pač pa je celotna komunikacija potekala preko wi-fi omrežja. Na ta način lahko Signal uporabljamo še nekoliko bolj anonimno (npr. iz kiberkavarne), seveda pa je predpogoj, da imamo ustrezno wi-fi povezavo.

Ob tem je seveda potrebno vedeti, da se lahko zgodi, da bo nekdo drug kdaj kasneje na isti številki ponovil postopek registracije in nam številko “ukradel”. Temu se lahko izognemo tako, da preko Skype, Tapatalk ali kakšnega drugega VoIP ponudnika registriramo telefonsko številko in jo na podoben način uporabimo kot Signal številko, seveda pa je potrebno paziti, da to storimo anonimno (da npr. storitve ne plačamo s kreditno kartico, itd.).

Seveda pa s tem še nismo dosegli popolne anonimnosti. Prometni podatki – če bi jih napadalec lahko beležil na Signalovih strežnikih – bi sicer kazali, da npr. neka hrvaška telefonska govorilnica kliče Tapatalk ali Skype številko. A beleženje IP naslovov iz katerih prihajajo klici, bi lahko razkrilo pravo identiteto uporabnika.

Signal preko Tor omrežja

Ideje o tem, da bi razvijalci Signala omogočili komunikacijo preko Tor omrežja, imajo med uporabniki kar nekaj podpore. A z nekaj malega truda lahko Signal preko Tor omrežja uporabljamo že sedaj. Res pa je, da so opisani postopki trenutno še v razvojni fazi in zanesljive anonimizacije ne zagotavljajo.

Za to potrebujemo mobilni telefon z operacijskim sistemom Andoid, ki ga je mogoče odkleniti oz. “rootati”. Tipično so to vsi mobilni telefoni na katerih teče operacijski sistem CyanogenMod.

Na tako odklenjen telefon namestimo aplikacijo Orbot, ki omogoča povezavo v Tor omrežje. V aplikaciji med nastavitvami izberemo naj Orbot vso omrežno komunikacijo Signala preusmeri v Tor omrežje (Select Apps – Choose Apps to Route Through Tor).

Pri tem je potrebno poudariti, da je ta možnost (preusmerjanja komunikacije aplikacije v Tor omrežje) trenutno še v razvoju oz. eksperimentalna, zato včasih morda še ne deluje oz. bo povezava potekala preko navadne in ne Tor povezave! Dejstvo pa je, da se ta tehnologija pospešeno razvija in testira.

Seveda pa uporaba Tor omrežja s seboj prinese tudi nekaj težav. Glavna težava je visoka latenca Tor omrežja, zaradi česar neposredno klicanje ne deluje. Odlično pa deluje pošiljanje besedilnih sporočil in zvočnih sporočil, ki so jih v Signal uvedli v zadnjem mesecu. Sicer se sporočila do sogovornika prenašajo nekoliko dlje, a kvaliteta zvoka pri tem ne trpi.

Deluje tudi komunikacija v skupini in s pomočjo zvočnih sporočil lahko preko Tor omrežja varno in anonimno komuniciramo kot v časih starih “walkie-talkijev” (torej preko “push-to-talk“).

In za konec…

Z nekaj spretnosti torej lahko preko Signala komuniciramo varno in skoraj popolnoma anonimno. Komunikacija je tako ali tako šifrirana, zato prisluškovanje ni mogoče. Z zgoraj opisanimi postopki pa preprečimo tudi uhajanje prometnih podatkov, uhajanje naše prave telefonske številke ter uhajanje našega pravega IP naslova.

Seveda moramo v primeru takšne uporabe Signala poskrbeti za to, da ročno preverimo identiteto sogovornikov, da pazimo, da sogovornik tako “ustvarjene” telefonske številke nima vpisane v imenik pod našim imenom (ki se po možnosti sinhronizira še v Googlov oblak), itd.

Pravzaprav bi že danes z ustrezno nastavljenim telefonom z ustreznim na Androidu temelječem operacijskim sistemom (CyanogenMod ali CopperheadOS) tudi povsem neukemu in nerodnemu uporabniku lahko preprečili večino neumnosti s katerimi bi lahko ogrozil svojo varnost ali razkril svojo identiteto ali identiteto svojih sogovornikov.

Skupaj z opisanimi postopki si tako lahko na dokaj preprost in poceni način zagotovimo zelo visoko stopnjo anonimnosti. Z vklopom “izginjajočih sporočil” v Signalu pa še dodatno zagotovimo, da naša komunikacija zares ostane zgolj naša in ne pade v nepoklicane roke.

Ključne besede: IMSI številke, mobilna telefonija, šifriranje, Signal, ZRTP