DPI tehnologija v Sloveniji

Ena izmed pomembnih tehnologij, ki lahko vplivajo na komunikacijsko zasebnost na internetu so tim. DPI (Deep Packet Inspection) tehnologije. Gre za tehnologije, ki omogočajo (masoven) vpogled v vsebino elektronskih komunikacij.

DPI tehnologije niso nekaj novega, saj so se v preteklosti že pojavljale kot tehnologije za zagotavljanje varnosti omrežij, samodejno prepoznavo virusnih in hekerskih napadov, neželene elektronske pošte in podobnih nevšečnosti. Vendar pa se DPI tehnologije v zadnjem času pojavljajo predvsem kot tehnologije množičnega nadzora in zbiranja osebnih podatkov, prestrezanja komunikacij in cenzure oziroma omejevanja prostega pretoka podatkov na internetu.

DPI tehnologije pa se tudi komercializirajo. Danes so tako postale predvsem posel. Pojavljajo se namreč številni ponudniki DPI naprav, katere operater komunikacijskega omrežja lahko vključi v svoje omrežje in spremlja ali omejuje promet svojih uporabnikov. Eno izmed podjetij, ki s pomočjo DPI spremljajo in beležijo spletne aktivnosti uporabnikov interneta je tudi podjetje Phorm. Podjetje v različnih državah (v Evropski uniji je najbolj znan primer Velike Britanije) s ponudniki dostopa do interneta sklepa dogovore, v okviru katerih svoje DPI naprave namešča v njihova omrežja in spremlja aktivnosti uporabnikov spleta. Na podlagi zbranih podatkov nato opravljajo analize vedenja (predvsem brskalnih navad) in temu prilagajajo oglase (gre za tim. vedenjsko oglaševanje). Zaradi spornega poseganja v komunikacijsko zasebnost – to se je namreč dogajalo brez soglasja uporabnikov – je Evropska komisija v začetku leta proti Veliki Britaniji sprožila postopek zaradi neusklajenosti britanske zakonodaje s pravili Evropske unije o tajnosti in zaupnosti komunikacij.

Uporaba DPI tehnologij lahko resno posega v zasebnost uporabnikov, zagovorniki tim. nevtralnosti interneta (ang. net neutrality) pa opozarjajo, da je DPI tehnologije mogoče zlorabiti tudi za cenzuro ali omejevanje prostega pretoka informacij in podatkov v omrežju. Upravitelj DPI naprave namreč lahko blokira ali omeji uporabo določenih storitev, npr. uporabo internetne telefonije pri konkurenčnih ponudnikih ali uporabo spletnih iskalnikov, ki z upraviteljem omrežja niso podpisali ustreznega sporazuma. Mogoče so tudi drugačne (zlo)rabe DPI tehnologije – npr. take, kjer upravitelj omrežja spremlja brskalne navade svojih uporabnikov in zbrane podatke prodaja marketinškim organizacijam, ali pa celo take, kjer upravitelj omrežja uporabnikom vriva svoje oglase. DPI tehnologija namreč lahko ob obisku določene spletne strani uporabniku iz nje “odstrani” originalne oglase in namesto njih vstavi svoje. Teoretično bi tako lahko upravitelj omrežja iz spletnih strani odstranjeval oglase drugih podjetij ter namesto njih svojim uporabnikom serviral svoje.

No, pravzaprav niti ne teoretično, saj je znano, da je British Telecom tovrstno tehnologijo “testiral” že v letih 2006 in 2007 (več informacij o DPI tehnologiji podjetja Phorm je na voljo na spletnih straneh BBC, na spletni strani BadPhorm ter na spletni strani kanadskega pooblaščenca za varstvo zasebnosti). Mimogrede, ste vedeli, da se ponudniki tovrstne tehnologije pojavljajo tudi v Sloveniji, eno izmed oblik DPI tehnologije pa razvijajo tudi nekatera slovenska podjetja?

Poleg poseganja v zasebnost in oviranje prostega pretoka informacij se torej odpira tudi vprašanje poseganja v vsebino spletnih strani in posledično morebitno kršenje avtorskih pravic lastnikov spletnih strani. Vendar pa proizvajalci DPI naprav o teh problemih ne govorijo preveč. Raje poudarjajo, da gre pri DPI za tehnologijo, ki omogočajo sodobnejše načine oglaševanja ali zagotavlja varnost omrežij. S slednjim argumentom se DPI tehnologije prodajajo predvsem podjetjem. In ker živimo v časih, ko se je v korist varnosti “potrebno” odreči svobodi in zasebnosti, se uporaba DPI naprav širi. Podobnost s prodajo videonadzornih sistemov vsekakor ni naključna.

Vsekakor gre za razmeroma nove tehnologije oziroma razmeroma nove načine uporabe obstoječih nadzornih tehnologij, za katere pa se zastavlja vprašanje, ali njihove uporabe – podobno kot je bilo to storjeno npr. z videonadzorom ali biometrijo v okviru Zakona o varstvu osebnih podatkov – morda ne bi bilo potrebno pravno regulirati. Uporaba DPI naprav namreč lahko predstavlja kršitev tako Zakona o varstvu osebnih podatkov kot tudi Zakona o elektronskih komunikacijah in Kazenskega zakonika.

Po Zakonu o varstvu osebnih podatkov je namreč prepovedana obdelava osebnih podatkov brez ustrezne pravne podlage (8. in 9. člen ZVOP-1), DPI tehnologije pa so namenjene tako obdelavi prometnih podatkov kot tudi prestrezanju in analizi vsebine komunikacij. To pa pomeni, da (pravno) nepravilna uporaba lahko predstavlja tudi kršitev 5. odstavka 103. člena Zakona o elektronskih komunikacijah, ki prepoveduje prestrezanje elektronskih komunikacij brez ustrezne pravne podlage oziroma lahko predstavlja tudi kaznivo dejanje kršitve tajnosti občil (139. člen Kazenskega zakonika) ter kaznivo dejanje napada na informacijski sistem (221. člen Kazenskega zakonika).

Kljub temu, da se tovrstne naprave prodajajo tudi v Sloveniji, pa kakšnih konkretnih podatkov o uporabi, predvsem pa implikacijah uporabe DPI tehnologij v Sloveniji nimamo. V tem oziru DPI tudi v svetovnem merilu predstavlja nekakšno novost, saj se je o pravnih in družbenih posledicah uporabe DPI nekoliko bolj sistematično začelo govoriti šele lansko leto, in sicer na pobudo kanadskega pooblaščenca za zasebnost, ki je z namenom osveščanja vzpostavil posebno spletno stran. Na spletni strani so zbrani prispevki različnih strokovnjakov, ki multidisciplinarno obravnavajo različne vidike DPI tehnologij.

Uporaba DPI v Sloveniji

Kot rečeno, se ponudniki DPI tehnologije, ki bi analizirala in morda celo posegala v komunikacijski promet javnih omrežij, pojavljajo tudi v Sloveniji. Vendar pa je slovenska zakonodaja glede posegov v komunikacijsko zasebnost precej stroga, zato so (vsaj nekateri) ponudniki dostopa do interneta glede uporabe DPI precej previdni. Manj pa to velja za podjetja, ki kupujejo DPI tehnologijo z namenom zaščite svojih internih omrežij. DPI tehnologija je v tem primeru “skrita” kot del funkcionalnosti požarne pregrade ali sistema za zaznavanje in preprečevanje vdorov v omrežje (tim. IDS in IPS sistemi; ang. Intrusion Detection Systems, Intrusion Prevention Systems). Problem pa nastopi pri praktični uporabi tovrstnih naprav, ki je lahko pravno pravilna ali pa pravno nepravilna. Težava je seveda v tem, da je prestrezanje digitalnih podatkov v sodobnih telekomunikacijskih omrežjih mogoče izvesti povsem nezaznavno, zato lahko uporabniki zelo težko (če sploh) ugotovijo, da se na njihovem omrežju izvaja DPI in da je posledično morda kršena njihova pravica do zasebnosti. Odsotnost pritožb uporabnikov zato ne pomeni nujno, da kršitev ni, pač pa lahko pomeni zgolj to, da so kršitve prikrite.

Kršitve je kljub temu mogoče zaznati, vendar je za to potrebno nekaj več računalniško-tehničnega znanja. V nadaljevanju si bomo pogledali prvi primer uradne obravnave uporabe DPI tehnologij v Sloveniji, v katerega sem bil “vpleten” tudi sam. Zgodba je zato nekoliko bolj osebna.

V začetku maja 2009 zjutraj sem na svojem službenem računalniku zagnal odjemalca za elektronsko pošto Mozilla Thunderbird. Odjemalec je nastavljen tako, da z njim prebiram svojo elektronsko pošto na štirih različnih strežnikih. Trije od njih omogočajo šifriranje povezav, zato se nanje povezujem preko šifriranega SSL oz. TLS protokola.

Ko se torej moj poštni odjemalec poveže na poštni strežnik, se med njim in strežnikom najprej vzpostavi šifrirana povezava, nato odjemalec (po šifrirani povezavi) strežniku pošlje uporabniško ime in geslo ter nato prenese e-poštna sporočila. Vsak izmed teh treh poštnih strežnikov za dokazovanje svoje verodostojnosti uporablja svoj digitalni certifikat, ki je tudi ustrezno podpisan.

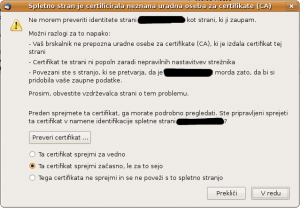

Prebiranje e-pošte vsak dan poteka enako, tega dne pa je bilo nekaj drugače. Pri povezovanju na prvega izmed šifriranih strežnikov se je namreč pojavilo obvestilo, da identitete strežnika ni mogoče preveriti. Podrobnejši pregled SSL certifikata je pokazal, da je bil certifikat spremenjen (to je mogoče preveriti s pomočjo tim. prstnega odtisa oz. kontrolne vsote certifikata).

Novega (lažnega) certifikata nisem sprejel, pač pa sem zavrnil povezavo in se na poštni strežnik skušal povezati preko alternativnega, brezžičnega omrežja. V tem primeru mi je poštni strežnik poslal pravilen certifikat in povezava je bila uspešna. Očitno je postalo, da ne gre za problem poštnega strežnika, pač pa omrežja. Z drugimi besedami, v službenem omrežju mi je nekdo skušal podtakniti lažen SSL certifikat in s tem moj računalnik zavesti, da se poveže na njegov strežnik in mu posreduje uporabniško ime in geslo.

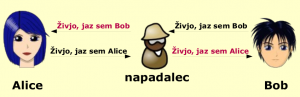

Gre pravzaprav za klasičen napad s posrednikom (ang. man-in-the-middle napad), kjer se napadalec postavi med dve komunikacijski točki in se pred obema pretvarja, da je nasprotni komunikacijski partner. V danem primeru se je “napadalec” mojemu poštnemu odjemalcu predstavil kot poštni strežnik in ga poskušal zavesti, da bi se povezal nanj in mu posredoval svoje uporabniško ime in geslo. Te podatke bi potem “napadalec” poslal pravemu poštnemu strežniku in se mu predstavil kot moj poštni odjemalec. Kljub temu, da bi bili obe povezavi šifrirani, pa bi napadalec na sredi med obema komunikacijskima točkama lahko brez težav bral nešifriran promet (v našem primeru mojo e-pošto).

Ko sem se prepričal, da gre za poskus izvedbe napada s posrednikom in posledično morda za poskus neupravičene pridobitve mojega uporabniškega imena in gesla za dostop do mojega e-poštnega predala, sem se odločil za nekaj testov. S programom za analizo omrežnega prometa Wireshark sem opravil analizo omrežnega prometa iz mojega računalnika v internet in ugotovil, da ne gre za okužbo na mojem računalniku (tovrstne napade namreč znajo izvesti tudi nekateri virusi), pač pa za problem, ki se pojavlja nekje v samem omrežju.

Istega dne sem po elektronski pošti (seveda preko alternativne, “neokužene” povezave) omrežni incident oz. sum napada s posrednikom prijavil Arnesovemu centru za posredovanje ob omrežnih incidentih SI-CERT.

SI-CERT-ovo poizvedovanje je pokazalo, da do nepravilnosti v omrežju ne prihaja zaradi kakšnega hekerskega napada, pač pa zaradi delovanja požarnega zidu, ki omogoča DPI pregledovanje omrežnega prometa. O problemu sem obvestil tudi zaposlene v računalniškem centru fakultete, kjer sem zaposlen, od koder so me obvestili, da bo odgovor pripravilo podjetje, ki jim je prodalo DPI napravo in ki z njo tudi upravlja. To podjetje je kasneje posredovalo odgovor, kjer so pojasnili, da gre pri opisanem incidentu za delovanje požarne pregrade, ki je bila v začetku maja 2009 programsko nadgrajena, ob nadgradnji pa je bilo vklopljeno tudi protivirusno in protismetno pregledovanje za šifrirane poštne protokole.

V vmesnem času so šifrirane poštne povezave res začele normalno delovati, vendar pa sem opazil nekatere druge anomalije v delovanju omrežja oziroma delovanju nekaterih komunikacijskih protokolov in se zato odločil še za nekaj dodatnih testov (uporabljeno je bilo orodje za izvajanje naprednih testov omrežja, hping). Testiranja so sume, da se na omrežju še vedno izvaja prestrezanje in celo analiza komunikacijskih protokolov, še okrepila. Analize so namreč pokazale blokiranje nekaterih nestandardnih komunikacijskih protokolov ter prestrezanje komunikacij s pomočjo omrežnega posrednika (ang. transparent proxy).

V nadaljevanju sem se zato odločil izvesti še nekaj naprednejših analiz omrežja s katerimi sem uspel (približno) ugotoviti lokacijo prestrezne naprave v omrežju. Izkazalo se je, da je DPI naprava locirana na točki, kjer se omrežje moje fakultete povezuje naprej v internet, kar je pomenilo, da je DPI naprava sistematično prestrezala in (verjetno tudi) analizirala ves komunikacijski promet vseh zaposlenih in študentov, ki uporabljajo fakultetne računalnike.

Prijava Informacijskemu pooblaščencu

Kljub temu, da so moje ugotovitve kazale na to, da se prestrezanje izvaja avtomatizirano (brez tim. človeškega faktorja), pa se je treba zavedati, da argument “saj je samo stroj” ne vzdrži presoje. Poseganje v zasebnost je namreč koncipirano objektivno, kar pomeni, da do posega pride ne glede na to kdo ali kaj v zasebnost posega in je torej sporen že sam akt posega, ne pa šele morebitni kasnejši pregled prestreženih komunikacij s strani konkretne (tretje) osebe.

Izkazalo se je tudi, da je bila omenjena naprava vključena v omrežje brez ustrezne varnostne politike oziroma ustreznih notranjih aktov organizacije, ki bi jasno opredelila tovrstne posege, kaj šele, da bi o njih informirala zaposlene. V tem času sem prejel tudi odgovor podjetja, ki je fakulteti prodalo in upravljalo z DPI napravo. Le-ta je vseboval nekaj precej nenavadnih pojasnil. Med drugim so v odgovoru zapisali, da “ne gre za nobeno prestrezanje sporočil z namenom kršenja zasebnosti uporabnikov ali kaj podobnega, temveč za zagotavljanje varnosti omrežja in njegovih uporabnikov” ter dodali, da se uporabniki “ponavadi nevarnosti (odgovornosti?) za varnost omrežja ne zavedajo, saj jim je zasebnost pomembnejša od varnosti omrežja“. Predstavnik podjetja je v odgovoru še pojasnil da so “sporno pregledovanje kriptiranih protokolov na firewallu zenkrat izklopili, še vedno [pa] je vklopljeno pregledovanje nekriptiranih protokolov”. Očitno je torej bilo, da v očeh upravljalcev DPI naprave tim. varnost prevlada nad zasebnostjo.

Ob vsem skupaj se mi je zelo problematičen zazdel tudi del odgovora, kjer so predstavniki podjetja navedli, da v kolikor se uporabniki ne strinjajo s postavljenimi omejitvami, lahko za povezovanje v internet uporabljajo alternativno brezžično omrežje, kjer omejitev ni. Argument je precej nenavaden, saj ni jasno, kako bi v tem primeru zagotavljali varnost oziroma ni jasno kaj sploh varujemo – končne uporabnike, ali samo omrežno infrastrukturo? Konec koncev bi v najbolj radikalni različici lahko v žičnem omrežju celo prerezali vse kable (in s tem popolnoma “omejili” ves omrežni promet), vse uporabnike pa povezali na alternativno brezžično omrežje. V tem primeru varnostnih težav na žičnem omrežju sicer res ne bi bilo, bi se pa seveda še vedno pojavljale običajne težave pri končnih uporabnikih (npr. virusne okužbe). Zastavlja se torej vprašanje kaj je namen takšnega varovanja? Varovanje infrastrukture ne glede na pravice in potrebe uporabnikov? Odsotnost ustreznega premisleka o tem kaj sploh varujemo in kako varujemo, je torej postala še bolj očitna.

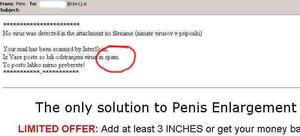

Glede na vse skupaj, pa tudi glede na pretekle izkušnje sem mnenja, da v omenjenem primeru ni šlo za osamljen incident, pač pa za sistematično nerazumevanje pomena komunikacijske zasebnosti in koncepta tajnosti, zaupnosti in neposeganja v komunikacije na internetu. Računalniški center univerze kjer sem zaposlen, je namreč že pred petimi leti za svoje uporabnike e-poštnega sistema brez obvestila vključil protismetno pregledovanje e-pošte. Protismetno pregledovanje je bilo precej radikalno, saj je brezpogojno izbrisalo vso e-pošto, ki jo je “prepoznalo” kot tim. spam (in pri tem žal pobrisalo tudi precej povsem legitimne e-pošte), predvsem pa so si upravljavci drznili posegati v integriteto elektronskih sporočil, saj so v e-pošto vrivali obvestila, da so bili iz e-pošte odstranjeni virusi in spam.

Dne 15. maja sem zato Informacijskemu pooblaščencu posredoval prijavo zaradi suma nezakonite obdelave prometnih (osebnih) podatkov.

Ugotovitve Informacijskega pooblaščenca

Na podlagi prijave je državni nadzornik 29. maja najprej izvedel inšpekcijski ogled na računalniškem centru univerze. Pregled je pokazal, da univerza nima enotne varnostne politike. Računalniški center univerze je kupil 6 požarnih pregrad, ena od njih pa je bila v uporabi pri fakulteti, kjer sem zaposlen. Ugotovljeno je bilo še, da politike in nastavitve požarnih pregrad določajo na posamezni fakulteti, vzdrževanje požarne pregrade pa izvaja zunanji izvajalec.

Nadalje je inšpekcijski pregled pokazal, da ima fakultetni računalniški center organizacije zgolj bralni dostop do nastavitev DPI naprave, da pa DPI naprava nima diskovnih zmogljivosti in elektronske pošte ne shranjuje, temveč zgolj opozori na zaznane nedovoljene dogodke.

Predstavnik računalniškega centra univerze je v okviru inšpekcijskega pregleda tudi podal mnenje, da DPI pregledovanje ni bilo izvedeno na uporabniku prikriti način, saj je moral uporabnik aktivno sprejeti ponujeni certifikat. Po mojem mnenju to sicer ne drži, saj je DPI naprava nešifriran promet pregledovala brez obvestil, prestrezanje certifikatov pa je na drugačen način, kot tako, da se uporabniku ponudi lažen certifikat zelo težko izvesti (ni pa povsem nemogoče). Poleg tega uporabnik, ki certifikata ni sprejel ni imel možnosti nadaljevati z delom oz. povezati se na svoj strežnik s pomočjo originalnega certifikata, večina uporabnikov pa zelo verjetno sploh ne razume pomena certifikatov oz. nima ustreznega znanja za ločevanje med pravim in lažnim certifikatom.

Dne 2. junija je bil nato opravljen še ogled pri računalniškem centru fakultete, kjer sem zaposlen. Tu so povedali, da je izbor in nakup opreme opravil računalniški center univerze, z DPI napravo pa je upravljal zunanji izvajalec, s katerim računalniški center fakultete ni imel sklenjene pogodbe, niti o napravi ni imel nobene dokumentacije in je imel do nje le omejen dostop.

Dne 2. julija je bil nato opravljen še inšpekcijski ogled pri zunanjem izvajalcu, kjer je bilo ugotovljeno, da DPI naprava (v času ogleda) ni izvajala nobenega beleženja v dnevniške datoteke, niti ni hranila nobenih osebnih podatkov. Ugotovljeno pa je bilo, da se s pomočjo naprave (če je vklopljeno beleženje v dnevniške datoteke) sicer da ugotoviti, kdo je kdaj dostopal do katere spletne strani, kar pomeni, da naprava omogoča zbiranje osebnih podatkov.

Vsi trije pregledi so pokazali, da pri uporabi omenjene naprave pravzaprav ni šlo za namerno kršenje zasebnosti uporabnikov ali zlonamerno poseganje v njihove komunikacije. Glavni problem je bil pravzaprav v tem, da so se stvari urejale po inerciji oziroma “po domače” – brez ustreznih varnostnih politik, brez sklenjenih pogodb, brez obveščanja uporabnikov in celo brez nekega jasnega načrta kaj točno in kako naj bi z uporabo DPI naprave dosegli. Pregled je tudi pokazal, da med vsemi vpletenimi (računalniški center fakultete, računalniški center univerze in zunanji izvajalec), niso povsem jasne pristojnosti in medsebojna razmerja. Uporabo sporne naprave je priporočil in jo tudi kupil računalniški center univerze (vendar pri tem ni pripravil ustreznih varnostnih politik), upravljal jo je zunanji izvajalec, še najmanj besede pri vsem skupaj pa je v praksi imel računalniški center fakultete.

Vendar pa je bila po mnenju Informacijskega pooblaščenca upravljavec osebnih podatkov oz. zavezanec po določbah ZVOP-1 fakulteta in ne univerza. 22. septembra je zato Informacijsko pooblaščenec fakulteti izdal ureditveno odločbo. (Kopijo sem pridobil na podlagi Zakona o dostopu do informacij javnega značaja; del podatkov iz odločbe je pred posredovanjem po ZDIJZ odstranil Informacijski pooblaščenec, del (označen z zvezdicami) pa sem iz odločbe odstranil sam).

Z odločbo je bilo zavezancu, torej fakulteti, naloženo, da v roku 60 dni sprejme in začne izvajati varnostno politiko za varovanje internega omrežja z vsebino katere mora seznaniti vse uporabnike svojega omrežja ter z zunanjim izvajalcem sklene ustrezno pogodbo, ki bo skladna z določili ZVOP-1. Varnostna politika mora vsebovati omejitve uporabe omrežja, popis mehanizmov, ki se izvajajo za varovanje in stabilnost delovanja omrežja z navedbo protokolov in storitev, ki se pregledujejo, obrazložitev postopkov, ki se izvajajo za filtriranje ali pregledovanje prometa, režim nadgradenj opreme za varovanje internega omrežja zavezanca ter postopke in ukrepe za nadzor fizičnega in logičnega dostopa do sistemskega prostora in opreme. Skratka, potrebno je urediti vsaj osnovna pravila glede uporabe DPI naprave ter o teh pravilih obvestiti uporabnike.

Sklep

Pri uporabi DPI tehnologije v organizacijskih omrežjih gre vsekakor za precej novo področje, kjer tehnologija zopet prehiteva pravo. Zato odločitev Informacijskega pooblaščenca postavlja nekakšen mejnik pri obravnavi DPI tehnologij. Dejstvo je, da se je pri svoji odločitvi Informacijski pooblaščenec odločal zelo previdno in ni sprejel kakšnega bolj radikalnega mnenja, ki bi uporabo DPI na splošno kar prepovedal ali kar dovolil. Namesto tega je izbral “srednjo pot”, kjer uporabe sporne tehnologije sicer ne prepoveduje, zahteva pa, da je podprta z ustreznimi notranjimi akti, njena uporaba pa opravičena in utemeljena ter predvsem transparentna.

Odločitev tako zavezancem ne prepoveduje določenih načinov uporabe DPI tehnologije, dejstvo pa je, da morajo biti ti načini utemeljeni, sorazmerni in zakoniti. Pravilnik, ki bi npr. določal, da se vsi uporabniki omrežja popolnoma odpovedo zasebnosti in tajnosti svoje elektronske pošte, bi zelo verjetno le stežka vzdržal pravno presojo, saj je varstvo tajnosti pisem in drugih občil ustavno zagotovljeno. Podobno velja tudi za prometne podatke, saj je Ustavno sodišče v razsodbi Up-106/05 izrazilo stališče, da je treba predmet varstva komunikacijske zasebnosti razlagati širše, in sicer tako, da le-ta vključuje tudi prometne podatke, ki so sestavni del komunikacije. Podobno stališče je zaznati tudi iz odločitve Evropskega sodišča za človekove pravice Malone proti Veliki Britaniji (Malone v. Velika Britanija, odločba z dne 02. 08. 1984).

Vsekakor je sprejem ustrezne varnostne politike koristen – z njo organizacija jasno definira cilje in sredstva varovanja, vsi posegi v informacijsko in komunikacijsko zasebnost so (če je ustrezno pripravljena) zakoniti in transparentni, prav tako pa so jasne pristojnosti “računalničarjev” in vodstva ter odgovornost za morebitne kršitve. Vprašanje, ali morda v prihodnosti uporabe DPI tehnologij ne bi bilo potrebno izrecneje pravno regulirati, tudi na področju javnih komunikacijskih omrežij, pa po mojem mnenju ostaja odprto. Če se je namreč zakonodajalec odločil za podrobnejše urejanje področja videonadzora in biometrije, si verjetno podobno obravnavo zasluži tudi uporaba tehnologij, ki omogočajo množične posege v komunikacijsko zasebnost. Glede na to, da omenjene tehnologije prihajajo v množično rabo, časa za razmislek ni več veliko.

Ključne besede: DPI, elektronski nadzor, internet