Poseganje v promet uporabnikov operaterja BOB?

Zanimiva odkritja o omrežju A1 se nadaljujejo. Na socialnih omrežjih so nas opozorili, da se dogaja poseganje v spletni promet mobilnih uporabnikov pri mobilnem operaterju BOB, ki gostuje v omrežju A1 oziroma je v njegovi lasti. Omrežje namreč spletnim stranem, ki jih obiskujejo mobilni uporabniki BOB-a sporoča njihove telefonske številke.

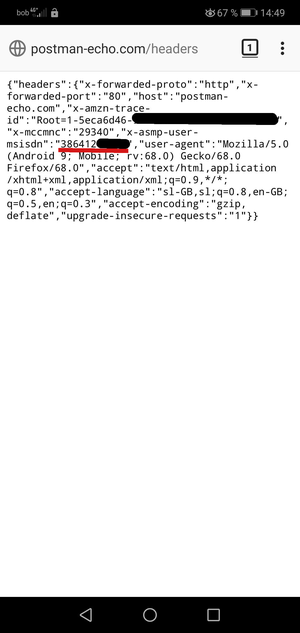

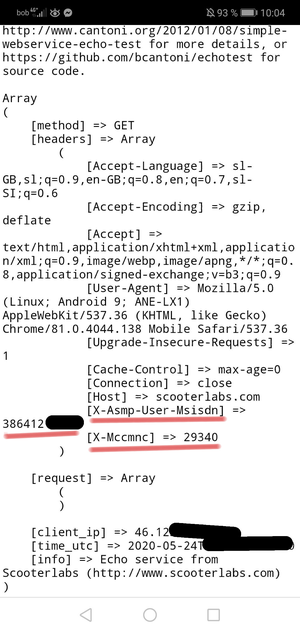

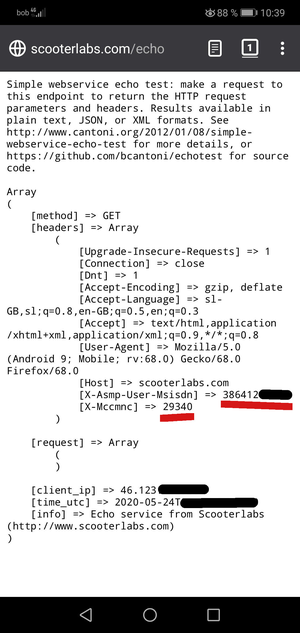

Za test smo uporabili Echo Webservice, spletno aplikacijo, ki uporabniku vrne tehnične podatke o spletnem (HTTP) zahtevku. Uporabili smo aplikacijo na spletnih straneh scooterlabs.com ter postman-echo.com. Obe spletni strani uporabniku izpišeta HTTP vzglavja, ki jih je uporabnikov spletni brskalnik poslal spletnemu strežniku.

Pri operaterju BOB (ki gostuje v omrežju A1) se izkaže, da mobilno omrežje v spletno komunikacijo med uporabnikovim brskalnikom in spletnim strežnikom vrine dodatno HTTP vzglavje z imenom X-MCCMNC z vrednostjo “29340”. Gre za kodo države (MCC - Mobile Country Code) in kodo mobilnega omrežja (MNC - Mobile Network Code). Poleg tega pa omrežje spletni strani pošlje tudi posebno HTTP vzglavje z imenom X-Asmp-User-Msisdn, ki pa vsebuje telefonsko številko naročnika, ki dostopa do spletne strani.

Omrežje A1 uporabnikom BOB-a v spletno komunikacijo vrine HTTP vzglavje, ki vsebuje telefonsko številko naročnika.

Seveda se telefonska številka spletnim stranem pošilja tudi če v spletnem brskalniku uporabimo tim. zaseben način brskanja (incognito mode).

Omrežje A1 uporabnikom BOB-a v spletno komunikacijo vrine HTTP vzglavje, ki vsebuje telefonsko številko naročnika.

Kot rečeno, smo navedeno opazili na dveh različnih spletnih straneh (in iz več različnih telefonskih številk), kar najverjetneje pomeni, da mobilno omrežje BOB v primeru nešifrirane HTTP komunikacije, mobilne številke uporabnikov sporoča kar vsem spletnim stranem.

Omrežje A1 torej posega v vsebino spletnega prometa mobilnih uporabnikov BOB.si, posledica tega pa je, da lahko spletne strani po celem internetu zbirajo precej podrobne identifikacijske podatke o svojih obiskovalcih - njihove telefonske številke.

Mimogrede, če s pomočjo aplikacije curl pošljemo HTTP vzglavje, ki ga sami skonstruiramo:

curl --header "X-Asmp-User-Msisdn: 123456" http://scooterlabs.com/echo

…v odgovor dobimo tole (pravo telefonsko številko smo zakrili):

[X-Asmp-User-Msisdn] => 386412XXXXX, 123456 [X-Mccmnc] => 29340

Sicer je potrebno poudariti, da se navedeno poseganje v spletni promet dogaja samo v primeru nešifrirane spletne (HTTP) komunikacije. V primeru da obiščemo HTTPS šifrirano spletno stran, pa omrežje A1 dodatnih HTTP vzglavij ne more vrivati. Lahko pa bi omrežje A1 to počelo v primeru, da bi se na tem omrežju izvajal MITM napad s podtikanjem lažnih digitalnih potrdil. A tudi v primeru običajne HTTPS šifrirane komunikacije je mogoč naslednji teoretični scenarij.

Mobilni uporabnik omrežja BOB v spletni brskalnik vpiše URL neke spletne strani, recimo pornografske spletne strani redtube.com. Spletni brskalnik bo izvedel poskus nešifrirane spletne povezave do ciljnega strežnika, torej bo skušal dostopati do http://redtube.com. Spletna stran mu bo odgovorila, da nešifriran dostop ni mogoč in mu bo vrnila HTTP preusmeritveno kodo 301 Moved Permanently ter ga preusmerila na šifrirano povezavo (https://redtube.com/). Ker pa bo omrežje A1 v (prvi) nešifriran spletni zahtevek vrinilo HTTP vzglavje X-Asmp-User-Msisdn, bo spletna stran pred preusmeritvijo na šifrirano HTTPS povezavo lahko zabeležila telefonsko številko uporabnika, ki jo je obiskal. Naj ob tem poudarimo, da omenjenega scenarija sicer nismo preskušali v praksi.

Tak scenarij deluje ob prvem obisku takšne strani, oziroma v primeru, da spletna stran ne vsebuje tehnologije HSTS (HTTP Strict Transport Security) - gre za mehanizem spletne varnostne politike, ki pomaga dodatno zaščititi spletne strani, saj z njo brskalnike prisilimo v uporabo izključno šifrirane spletne povezave. Žal pa tehnologija HSTS na spletu še vedno ni dovolj prisotna, saj še vedno najdemo številne spletne strani, ki HSTS tehnologije nimajo implementirane.

Dejansko pornografska spletna stran redtube.com tehnologije HSTS ne uporablja, nekaj naključnih testiranj pa je pokazalo, da HSTS tehnologije ne uporablja niti pornografska spletna stran xvideos.com, pa tudi kakšne druge, recimo rtvslo.si ter sds.si.

Navedeno obnašanje se nam zdi sporno iz stališča zasebnosti. Vsekakor bi bilo prav, da mobilni operater A1 svoje uporabnike natančno obvesti o vseh posegih v njihovo komunikacijo ter o dejstvu, da njihovo telefonsko številko preko HTTP vzglavij sporoča spletnim stranem, ki jih obiščejo.

Dodatek (24. maj 2020): Na spletišču Stack Exchange si lahko preberemo zgodbo uporabnika, ki ga je neka goljufiva spletna stran na podlagi preko HTTP vzglavja posredovane telefonske številke, prijavila na svoje plačljive storitve.

Znana je tudi zgodba iz leta 2012, ko je britanski mobilni operater O2 preko podobnega HTTP vzglavja vsem spletnim stranem, ki so jih obiskali njegovi uporabniki, posredoval njihove telefonske številke.

Dodatek (25. maj 2020): Od danes zjutraj se opisana težava na omrežju A1 za uporabnike BOB ne pojavlja več.

Ključne besede: varnost, prestrezanje